Um novo tipo de ransomware foi detectado em outubro desse ano, e foi chamado de Bad Rabbit. Esse tipo de programa impossibilita o acesso do usuário às informações contidas em seu computador, causando incômodo e prejuízo para empresas que disponibilizam as suas informações em rede. O novo ataque cibernético foi detectado no dia 24 de outubro e está afetando sistemas informáticos na Europa, principalmente na Rússia, Ucrânia, Turquia e Alemanha. A empresa de segurança cibernética Kaspersky Lab, que está monitorando o malware, comparou o fenômeno aos ataques realizados no início desse ano pelo WannaCry e NotPetya, que causaram caos e transtorno a milhares de empresas.

O Bad Rabbit se espalha por um ataque “Drive-by”. Através dele, sites com sistemas de proteção menos efetivos são invadidos por hackers, que inserem códigos maliciosos nas páginas. Dessa forma, o usuário está ameaçado mesmo que esteja visitando um site que pensa ser confiável e que acredita estar livre do ataque de vírus. Dessa vez, o malware está disfarçado de um instalador do Adobe Flash, o que o torna extremamente efetivo. Você provavelmente já entrou em uma página e teve que fazer o download do Flash Player para continuar a navegação, não é mesmo? É esse o momento do ataque. Assim que o arquivo é baixado e aberto, ele começa a bloquear o computador infectado, impedindo todo tipo de acesso.

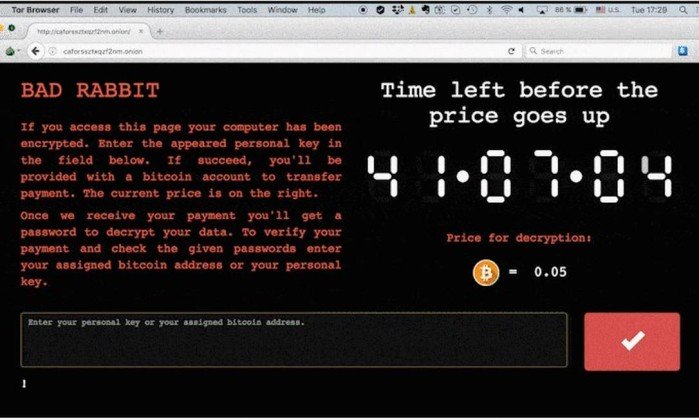

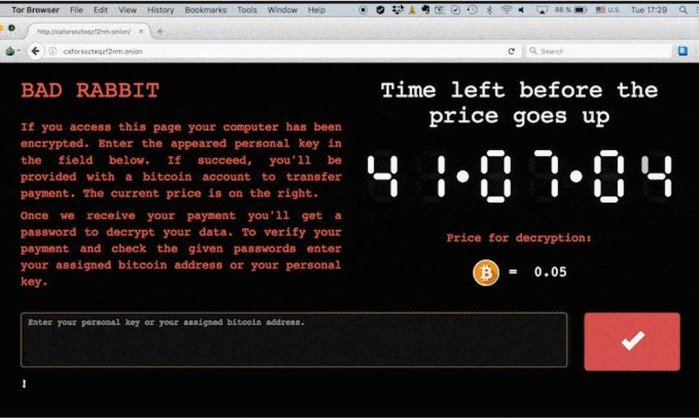

Depois disso, uma tela aparece no computador com o valor do resgate e um cronômetro, indicando quanto tempo ainda resta para que o pagamento seja realizado. A transação, realizada por bitcoins, dessa vez não possui um valor tão alto: 280 dólares, ou algo em torno de 900 reais. No entanto, a empresa Kaspersky Lab acredita que o valor reduzido seja uma estratégia para impulsionar os pagamentos. A lógica é simples: se o valor para resgatar as informações é baixo, mais empresas pagarão a quantia requisitada. No entanto, é importante lembrar que todo o processo é feito no escuro. Realizar o pagamento não é uma garantia de que os computadores serão liberados e a atividade acaba incentivando que ataques do tipo continuem acontecendo.